Dieta sprzężona z mikrobiomem reguluje układ odpornościowy, by radził sobie z grypą

4 sierpnia 2017, 11:14Pewne bakterie mikrobiomu rozkładają flawonoidy do składnika, który pomaga kontrolować układ odpornościowy i zapobiegać spustoszeniom związanym z grypą.

IBM pobił kolejny rekord gęstości zapisu danych na taśmie

3 sierpnia 2017, 10:41Badacze z IBM-a i Sony pobili rekord w gęstości danych zapisanych na taśmie magnetycznej. Na calu powierzchni udało im się zapisać 201 gigabitów danych. To już piąty z kolei rekord pobity przez IBM-a od 2006 roku

Długa droga od składnika oliwy po kontrolę głodu

28 lipca 2017, 11:27"Kuzyn" składnika oliwy i czosnku może zaburzyć szlak sygnałowy głodu.

By przełknąć pokarm, niektóre rekiny kręcą barkami

19 lipca 2017, 11:33Rekiny nie mają języków, dlatego niektóre z nich, by przełknąć pokarm, "kręcą" barkami.

Jak plezjozaury mogły pływać z tak długimi szyjami?

10 lipca 2017, 10:39Szyja plezjozaurów, tajemniczej grupy morskich gadów żyjących od triasu po kredę, mierzyła niekiedy nawet 7 metrów. By zrozumieć, jak przy takiej budowie plezjozaury mogły pływać, Pernille V. Troelsen, doktorantka z Uniwersytetu im. John Moores w Liverpoolu, odwołała się do modeli 3D.

Epidemia otyłości wśród psów i kotów

29 czerwca 2017, 09:20Epidemia otyłości dotyka nie tylko ludzi, ale i zwierzęta domowe. Naukowcy z USA przyjrzeli się w ubiegłym roku 2,5 milionom amerykańskich psów oraz 500 000 kotów i stwierdzili, że 33% zwierząt ma nadwagę lub jest otyłych

Industroyer, godny następca Stuxneta?

14 czerwca 2017, 10:55Industroyer to, zdaniem części ekspertów, największe od czasów Stuxneta zagrożenie dla infrastruktury przemysłowej. Specjaliści z firmy ESET, którzy przeanalizowali Industroyera, informują, że kod jest zdolny do przeprowadzenia ataku podobnego do tego, który w 2016 roku doprowadził do wyłączenia prądu w Kijowie

Główny patogen przyzębia utrudnia zajście w ciążę

13 czerwca 2017, 11:04Porphyromonas gingivalis, główny patogen przyzębia, może odraczać zapłodnienie i zajście w ciążę.

Mozilla zachęca internautów do porzucania Chrome'a

29 maja 2017, 09:51Mozilla rozpoczęła kampanię „browse against the machine”, której celem jest przekonanie internautów do porzucenia Chrome'a na rzecz Firefoksa. Obecnie, jak wynika z danych NetApplications, do Chrome'a należy 59% światowego rynku przeglądarek

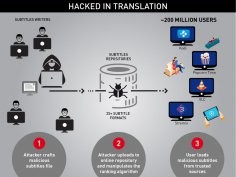

Dziurawe odtwarzacze zagrażają 200 milionom użytkowników

24 maja 2017, 10:38Około 200 milionów użytkowników popularnych odtwarzaczy wideo jest narażonych na atak. Eksperci z Check Point ostrzegają, że takie odtwarzacze jak Kodi, Popcorn Time, Stremio i VLC mogą zostać wykorzystane do przejęcia kontroli nad komputerem